Bitcoin: Kann ihn China zerstören? Besonnenheit statt FUD, Teil 2

Bitcoin: Kann China die Kryptowährung Nummer eins zerstören? Der zweite Teil. Im ersten Teil haben wir das Phänomen der leeren Blöcke betrachtet, die chinesische Miner schürfen. Die Betrachtung des Papers von Kaiser et al. setzen wir nun fort und betrachten die Gefährdungen, die die Autoren des Papers identifiziert haben. Zur Einordnung lassen wir uns von einem wichtigen Framework des Qualitätsmanagements inspirieren.

Eine Kolumne von Dr. Philipp Giese

Im ersten Teil der Betrachtung einer etwaigen Gefahr für Bitcoin aus China haben wir auf die Blöcke geschaut. Gemeinsam mit dem Paper von Kaiser et al. blickten wir in die Vergangenheit und lernten, dass von 2015 bis 2016 überdurchschnittlich viele leere Blöcke von chinesischen Minern gemint wurden. Der Grund dafür war die Great Firewall of China beziehungsweise, dass große Datenpakete schlecht zwischen chinesischen Nodes und dem Rest der Welt ausgetauscht werden konnten. Das Bitcoin-Protokoll wurde diesbezüglich optimiert, sodass das Minen von leeren Blöcken eigentlich nicht mehr sinnvoll sein sollte.

Mit gewisser Sorge mussten wir jedoch sehen, dass zumindest in den letzten Tagen der Anteil an leeren Blöcken wieder sehr hoch war. Pauschal China die Schuld zu geben, wäre dabei unfair, da wir Antpool als Hauptverantwortlichen klassifizieren konnten. Wir schlossen deshalb damit ab, dass der Fokus auf China allein etwas engstirnig ist und dass jeder einzelne von uns gemäß dem Motto „Do Your Own Research“ die Bitcoin-Blockchain bezüglich etwaiger Anomalien im Auge haben sollte.

Der Hauptteil des Papers analysiert verschiedene Angriffe auf das Bitcoin-Netzwerk und klassifiziert diese nach Zweck, Sichtbarkeit, Angriffsziel und Voraussetzungen. Als mögliche Zwecke sehen die Autoren Zensur, Deanonymisierung, Destabilisierung des Konsens und die Störung konkurrierender Miner.

Zensur auf der Blockchain – Die Rolle der Miner

Als Zensur unterstützende Angriffsvektoren zählt das selektive Forking beziehungsweise Feather Forking. In beiden Fällen handelt es sich um eine von den Minern ausgehende Kontrolle. Selektives Forking bedeutet, dass eine minende Entität, die über 51 Prozent der Hashrate hält, gezielt bestimmte Transaktionen, deren Adressen beispielsweise auf einer Blacklist stehen, nicht in Blöcke integriert.

Es bietet sich an, Feather Forking als eine „schwache Variante“ des selektiven Forking zu bezeichnen, müssen hier doch nicht 51 Prozent der Hashrate kontrolliert werden. Es kann hier jedoch zu einem Risiko kommen, wenn ein Angreifer seine eigene Version der Blockchain ohne die zu zensierenden Transaktionen ins Netz speisen will. Gelingt ihm das häufig genug, könnte das dazu führen, dass andere Miner sich dem zensierenden Konsens anschließen.

Beides wären Varianten von 51-Prozent-Attacken und schnell im Netzwerk sichtbar. Nodes würden eine bedenkliche Korrelation zwischen Chain-Reorganisationen und der Mining-Aktivität sehen. Bestimmte Transaktionen würden im Mempool bleiben, sodass die Nodes merken würden, dass etwas im Busch ist.

Über eine Eclipse-Attacke könnte ein sehr mächtiger Angreifer die Verbindungen zwischen Minern und Nodes beziehungsweise der Nodes untereinander kontrollieren, sodass den Nodes keine Zensur auffällt. Ein ähnlicher Ansatz ist die Kontrolle des Internetverkehrs an sich.

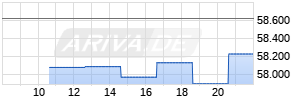

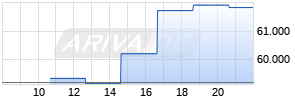

ARIVA.DE Börsen-Geflüster

Kurse

|

|

Ein Blick auf die weltweite Verteilung der Full Nodes zeigt aber auch, was man dem Angreifer für eine globale Macht zutraut. Von den aktuell rund 10.000 Nodes liegen 24 Prozent in Amerika, 19 Prozent in Deutschland und nur sieben Prozent in China. Die restlichen fünfzig Prozent sind über 110 weitere Länder verteilt.

Deanonymisierung – Jagd über die Blockchain

Ich finde es interessant, dass das Paper der Deanonymisierung so viel Raum widmet. Es ist bekannt, dass Bitcoin nicht die anonymste aller Blockchains ist. Wem es um derartiges geht, greift zu Systemen wie Monero. Hier verwundert auch wieder der Fokus auf China. Denn dass verschiedene Nationen und Behörden die Aktivität im Bitcoin-Netzwerk verfolgen, ist ebenso bekannt wie Verbesserungsvorschläge wie Taproot und Dandelion.

Jedenfalls sehen die Autoren das Clustern von Wallet-Adressen oder die Überwachung vom Netzwerk durch Assoziation von Wallet- mit IP-Adressen als mögliche Angriffsvektoren. Diese Arbeit müsste ein mächtiger Angreifer wie eine Regierung nicht mal selbst vornehmen, sondern könnte von Händlern und Börsen die Freigabe von Kundendaten verlangen. Über Nutzung von Trackern könnte der Angreifer ebenfalls die Anonymität der Bitcoin-Nutzer untergraben. Schließlich könnte man einfach den Faktor Mensch und klassische Methoden der Denunziation nutzen.

Destabilisierung des Bitcoin-Konsens – Ein Angriff auf das Protokoll

Zur Narrative Bitcoins gehört die Immutabilität. Eine Zerstörung dieser würde Bitcoin wirklich schaden. Um die Immutabilität in Frage zu stellen, muss der Bitcoin-Konsens bezüglich der Reihenfolge von Transaktionen in Frage gestellt werden. Der klassische Double-Spending-Angriff, den ein Miner mit über 51 Prozent der Hashrate besitzt, wäre ein derartiger Angriff auf die Immutabilität.

Zwei unterschiedliche Varianten dieses Double-Spending-Angriffs sind die Race-Attacke und die Finney-Attacke, je nachdem, ob der Angreifer einen oder mehrere Blöcke ungeschehen machen möchte. Zu derartigen Attacken gehört auch der Brute-Force-Angriff, in der der Angreifer eine eigene Blockchain mint.

Eine besonders gemeine Art der Double-Spending-Attacke ist die Balance-Attacke. Zwei verschiedene Blöcke werden an verschiedene Teilmengen der Miner geschickt, wodurch Verwirrung gestiftet wird. Der Angreifer könnte seine Hashrate, die in dem Fall nicht 51 Prozent betragen muss, im Anschluss für die von ihm gewählte Teilmenge nutzen und so dennoch „seine“ Version der Blockchain erhalten. Anders als bei den klassischen 51-Prozent-Attacken könnte man nicht erkennen, ob eine zentralisierte Partei die Chain-Reorganizations organisiert.

Eine Goldfinger-Attacke ist eine Variante der 51-Prozent-Attacke, die ideologisch motiviert ist. Der Angreifer sucht nicht nach etwaigem finanziellen Profit, sondern möchte durch In-Frage-Stellen der Immutabilität das Bitcoin-Ökosystem schwächen.

Schließlich ist das Selfish Mining zu nennen. Ein Miner hält gefundene Blöcke für sich zurück, bis der kumulierte Proof of Work mindestens genauso groß wie die eigentliche Blockchain ist. Die sich dann anschließende Veröffentlichung kann zu zerstörerischen Forks und der Umschreibung weiter Teile der Bitcoin-Historie führen.

Bis auf die Balance-Attacke benötigen all diese Angriffe eine sehr hohe Hashrate. Diese Voraussetzung kann bei paralleler Durchführung einer Eclipse-Attacke etwas abgeschwächt werden.

Destabilisierung der Miner-Community

Obige Angriffe zielen auf die User beziehungsweise das gesamte Ökosystem ab. Mit anderen Angriffsvektoren kann man auch andere Miner angreifen. Eine Entität mit großer Hashrate würde einen Großteil der Rewards erhalten. So würde das Mining für andere nicht mehr profitabel sein. Miner würden sich dann mit ihrer Hashrate gegebenenfalls dem Mining Pool des Angreifers anschließen.

Neben dem oben dargestellten Selfish Mining identifizieren die Autoren das Zurückhalten von Blöcken als einen möglichen Angriffsvektor. Miner auf der Seite des Angreifers würden einen anderen Mining Pool infiltrieren und dort zwar partielle Proofs of Work, aber nicht die gefundenen Blöcke ins Netzwerk senden. Das würde den Pool selbst aushungern lassen, sodass andere Miner diesen Pool verlassen. Eine wiederholte Anwendung könnte konkurrierende Pools zerstören. Neben dem Zurückhalten von Blöcken bis zum Aushungern könnte ein Angreifer seine Blöcke derart veröffentlichen, dass man eine Fork initiiert.

Wie kann man diese Angriffsvektoren einordnen?

Soweit zu den im Paper beschriebenen Angriffsvektoren. Was ist von diesen zu halten? Wir werden uns dieser Einteilung bedienen, sie jedoch ähnlich den FMEA-Prinzipien erweitern.

FMEA steht für Fehlermöglichkeits- und -einflussanalyse. Im Rahmen des Qualitätsmanagements verwendet man diese, um mögliche Fehlerquellen ob ihres Risikos einzuschätzen und auf der Basis Maßnahmen zu artikulieren. Einzelnen Gefährdungen wird eine Bewertung bezüglich des Risikos beziehungsweise der Bedeutung (B), der Aufenthaltswahrscheinlichkeit (A) und der Erkennungswahrscheinlichkeit (E) zugeordnet.

Klassisch wird den drei Größen B, A und E eine Zahl zwischen 1 und 10 zugeordnet und durch Multiplikation der drei eine weitere Kennzahl namens „Risiko-Prioritätszahl“ gebildet. Immer mehr Fachkundige gehen jedoch dazu über, die Skalen für B, A und E nur auf wenige Werte wie „gering“, „mittel“ und „hoch“ zu reduzieren und die Risiko-Prioritätszahl ganz sein zu lassen.

Wir werden diesen Weg gehen, da die Bedeutung eines Risikos immer die wichtigste aller Größen ist. Einen krummen Rücken durch einen schlechten Schreibtischstuhl zu bekommen, ist, auch wenn es häufiger vorkommt, weniger relevant als der Stromschlag an einer offenen Leitung, um es bildlich auszudrücken. Außerdem betrachten wir statt der Wahrscheinlichkeit des Auftretens die Anforderungen, die der Angreifer erfüllen muss. Da kein Produkt aus den Werten gebildet wird, können wir der Bedeutung, der Auftretenswahrscheinlichkeit und der Erkennungswahrscheinlichkeit konkrete Werte zuordnen.

Eine vollständige FMEA würde den Rahmen sprengen, jedoch können die von den Autoren diskutierten Angriffsvektoren entsprechend eingeschätzt werden:

Die FMEA erhebt keinen dogmatischen Anspruch – weder auf Vollständigkeit noch auf hundertprozentige Korrektheit. Gerade die Bewertungen hinsichtlich Bedeutung, Auftretenswahrscheinlichkeit und Erkennenswahrscheinlichkeit sind zwar begründete, aber subjektive Einschätzungen. Sollte sich etwas Inkorrektes eingeschlichen haben, ist natürlich konstruktives Feedback willkommen.

Keine Panik, Bitcoin entwickelt sich weiter

So sachlich das Paper im Vergleich zu den Artikeln im digitalen Blätterwald liest, zwei Dinge kann man ihm vorwerfen: Der Fokus auf China ist recht verwirrend. Vermutlich hat China Interesse an einer Kontrolle über Bitcoin, aber ähnliche Vorwürfe kann man anderen Staaten oder mächtigen Entitäten machen. Gerade bezüglich Deanonymisierung ist es verwunderlich, entsprechende Maßnahmen als Angriff auf Bitcoin selbst zu werten. Die „Never-Ending-Story“ Silk Road zeigt sehr gut, dass Bitcoin auch ohne den Deckmantel der Anonymität gut leben kann und dass andere Staaten als China Interesse an einer Deanonymisierung haben.

Zweitens ist es doch recht alarmistisch. „Bitcoin zerstören“ ist eine sehr harte Formulierung, die eine genauere Konkretisierung verdient hätte. Dass derartige Angriffsvektoren und eine etwaige weltweite Internetkontrolle Bitcoin schwächen und vor große Probleme stellen können, ist offensichtlich. Doch das ist kein Zerstören. Ebenso übersieht das Paper, dass diese Angriffsvektoren bekannt sind. Maßnahmen in derartigen Fällen sind bekannt.

Ebenso tüfteln die Entwickler weiterhin am Bitcoin-Netzwerk. Es handelt sich nicht um einen erstarrten Elfenbeinturm, dessen Tore nur auf einen Einbrecher warten. Zwischen Angreifern und Entwicklern besteht ein Wettbewerb. Die obige Analyse zeigt, dass gerade die kritischsten Angriffsvektoren größtenteils mit denselben Maßnahmen zu lösen sind. Beobachten der Blockchain und Nutzung von TOR-Services sind zwei probate Wege, den angeführten Gefahren Herr zu werden. Sollten derartige Angriffe erfolgreich sein, können weitere Maßnahmen wie der Wechsel auf einen neuen Proof of Work oder die Implementierung eines neuen Checkpoints angedacht werden. Zwar wären das aufwändige Lösungen, aber „zerstört“ wäre Bitcoin noch lange nicht.

Schließlich darf keiner die Welt jenseits Bitcoins vergessen. Mit einem Blick auf die große Welt der Kryptowährungen insgesamt ist es auf jeden Fall zu früh, eine Todesgefahr für Bitcoin und den gesamten Kryptowährungssektor zu sehen.

BTC-ECHO

Der Beitrag Bitcoin: Kann ihn China zerstören? Besonnenheit statt FUD, Teil 2 erschien zuerst auf BTC-ECHO.

Mehr Nachrichten zum Kurs BTC/EUR (Bitcoin / EURO) kostenlos abonnieren

(Mit der Bestellung akzeptierst du die Datenschutzhinweise)

Hinweis: ARIVA.DE veröffentlicht in dieser Rubrik Analysen, Kolumnen und Nachrichten aus verschiedenen Quellen. Die ARIVA.DE AG ist nicht verantwortlich für Inhalte, die erkennbar von Dritten in den „News“-Bereich dieser Webseite eingestellt worden sind, und macht sich diese nicht zu Eigen. Diese Inhalte sind insbesondere durch eine entsprechende „von“-Kennzeichnung unterhalb der Artikelüberschrift und/oder durch den Link „Um den vollständigen Artikel zu lesen, klicken Sie bitte hier.“ erkennbar; verantwortlich für diese Inhalte ist allein der genannte Dritte.