ROUNDUP 3: Spionage-Software verschaffte sich weitreichenden Zugriff auf iPhones

BERLIN (dpa-AFX) - Erstmals ist eine Spionage-Software aufgedeckt worden, mit der laut Experten alle Informationen aus einem iPhone und anderen Apple-Geräten abgeschöpft werden konnten. Das Programm "Pegasus" konnte Nachrichten und E-Mails mitlesen, Anrufe mitschneiden, Passwörter abgreifen, Tonaufnahmen machen und den Aufenthaltsort des Nutzers verfolgen, wie die IT-Sicherheitsfirma Lookout nach einer Analyse erklärte.

Es ist beispiellos, dass eine Software mit derartigen Fähigkeiten, die meist nur Geheimdiensten zugeschrieben werden, entdeckt und analysiert werden konnte. Den Experten zufolge steckt hinter dem Programm ein Unternehmen aus Israel, das von einem amerikanischen Finanzinvestor übernommen wurde und als eine Art Cyberwaffen-Händler gelte. Nach Erkenntnissen von Experten wurde das Programm bereits gegen Menschenrechtler und Journalisten eingesetzt.

'AUSGEKLÜGELTESTE ATTACKE'

"Pegasus ist die ausgeklügelteste Attacke, die wir je auf einem Endgerät gesehen haben", resümierte Lookout. Das Programm profitiere davon, dass mobile Geräte tief in den Alltag integriert seien. Zudem enthielten Smartphones eine Vielzahl an Informationen wie Passwörter, Fotos, E-Mails, Kontaktlisten, GPS-Standortdaten. Die Spionage-Software sei modular aufgebaut und tarnt sich selbst durch Verschlüsselung.

Lookout lässt iPhone-Nutzer inzwischen mit einer App prüfen, ob ihr Gerät befallen wurde. Das "Pegasus"-Programm dürfte aber so teuer und wertvoll gewesen sein, dass es wahrscheinlich nur punktuell gegen einzelne Zielpersonen eingesetzt und nicht breit gestreut wurde.

Aufgeflogen sei das Schadprogramm, als ein bekannter Menschenrechtler aus den Vereinigten Arabischen Emiraten Verdacht bei einer Nachricht mit einem Link zu angeblichen Informationen über Folter von Häftlingen in dem Land geschöpft habe, hieß es. Statt den Link anzuklicken, habe Ahmed Mansoor aber die Sicherheitsforscher eingeschaltet.

EINSATZDAUER UND -ZEIT DER SOFTWARE UNKLAR

Das kanadische Citizen Lab fand auch Hinweise darauf, dass ein mexikanischer Journalist und bisher nicht näher bekannte Zielpersonen in Kenia mit Hilfe von "Pegasus" ausgespäht worden seien. Insgesamt blieb jedoch zunächst unklar, wie breit und wie lange die Software eingesetzt worden sein könnte. Nach Einschätzung von Lookout ist die entdeckte Software "deutlich länger als ein Jahr" in Betrieb gewesen.

Ein Sprecher der als Urheber vermuteten Firma NSO Group erklärte der "New York Times", man verkaufe nur an Regierungsbehörden und halte sich streng an Ausfuhrbestimmungen. Er wollte keine Angaben dazu machen, ob Software des Unternehmens in den Vereinigten Arabischen Emiraten oder in Mexiko im Einsatz sei. Die NSO Group hatte bereits erklärt, im Besitz von Software zu sein, die Smartphones überwachen könne. Das Ausmaß des Zugriffs und dass auf diese Weise auch Daten aus iPhones auf breiter Front abgeschöpft werden konnten, ist aber neu und aufsehenerregend. Zugleich biete NSO auch Software für Geräte mit dem Google-System Android und Blackberrys an, betonte Lookout.

ARIVA.DE Börsen-Geflüster

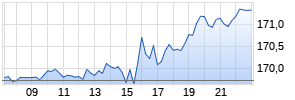

Weiter aufwärts?

| Kurzfristig positionieren in Alphabet C | ||

|

HS2TYS

| Ask: 2,66 | Hebel: 18,72 |

| mit starkem Hebel |

Zum Produkt

| |

|

HG9AWN

| Ask: 4,40 | Hebel: 4,66 |

| mit moderatem Hebel |

Zum Produkt

| |

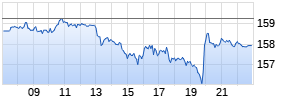

Kurse

|

|

APPLE (Apple Aktie) HAT DIE SICHERHEITSLÜCKEN GESTOPFT

"Pegasus" belegt, dass sich der Schwerpunkt von Cyberangriffen vom PC auf Mobiltelefone verlagert hat. "Heutzutage spielt das Smartphone eine große Rolle und steht deshalb auch im Fokus für die Angreifer", betonte Candid Wüest vom IT-Sicherheitsspezialisten Symantec (Symantec Aktie). Zugleich zweifelt er daran, dass der Handel mit Programmen für Cyberangriffe effizient überwacht werden könnte: "Wir schaffen es nicht einmal mit Granatwerfern und Panzern, dass sie nicht in falsche Hände geraten." Und Software sei noch viel einfacher zu transportieren.

Apple stopfte die Sicherheitslücken am Donnerstag - rund zwei Wochen nach dem ersten Verdacht und zehn Tage, nachdem der Konzern davon erfuhr. Die iOS-Version 9.3.5. ist für iPhones, iPad-Tablets und den Multimedia-Player iPod touch gedacht. Für den Konzern ist das Spionageprogramm ein schmerzlicher Dämpfer: Die Sicherheit der Geräte ist ein wichtiger Pfeiler des Apple-Marketings, und der Konzern investiert viel in Verschlüsselung und andere Sicherheitsmechanismen. Apple betonte, man empfehle den Nutzern immer, die neueste iOS-Version zu nutzen. Die Anleger machen sich offensichtlich keine Sorgen, dass die Enthüllung das Geschäft des Konzerns belasten könnte: Der Aktienkurs reagierte so gut wie gar nicht.

Sogenannte "Zero-Day"-Sicherheitslücken, die dem Anbieter einer Software selbst noch nicht bekannt sind, werden oft von Geheimdiensten und kriminellen Hackern genutzt. Auch der Computer-Wurm "Stuxnet", der das iranische Atomprogramm sabotierte, griff mehrere solcher Lücken an. "Zero-Day"-Schwachstellen in iPhones werden teuer gehandelt und können auch eine Million Dollar (Dollarkurs) kosten. Dass "Pegasus" gleich drei von ihnen nutzte, ist deshalb relativ ungewöhnlich./so/DP/mis

Mehr Nachrichten zur Apple Aktie kostenlos abonnieren

(Mit der Bestellung akzeptierst du die Datenschutzhinweise)

Hinweis: ARIVA.DE veröffentlicht in dieser Rubrik Analysen, Kolumnen und Nachrichten aus verschiedenen Quellen. Die ARIVA.DE AG ist nicht verantwortlich für Inhalte, die erkennbar von Dritten in den „News“-Bereich dieser Webseite eingestellt worden sind, und macht sich diese nicht zu Eigen. Diese Inhalte sind insbesondere durch eine entsprechende „von“-Kennzeichnung unterhalb der Artikelüberschrift und/oder durch den Link „Um den vollständigen Artikel zu lesen, klicken Sie bitte hier.“ erkennbar; verantwortlich für diese Inhalte ist allein der genannte Dritte.